Investigação de Golpe via PIX Revela Falha Crítica de Segurança (IDOR) em Plataforma de Pagamentos

Recentemente, um de nossos analistas de segurança identificou uma grave vulnerabilidade do tipo *IDOR (Insecure Direct Object Reference)* em uma plataforma intermediadora de pagamentos — tudo isso durante a investigação de um golpe envolvendo supostos problemas de entrega pelos Correios. Este post detalha o cenário da fraude, o processo de investigação e os riscos de segurança encontrados. A falha é preocupante e pode ter sido utilizada em golpes aplicados em larga escala.

Moises Cerqueira

4/25/20253 min ler

### 🕵♂ O Golpe: E-mail Falso + Página de Pagamento

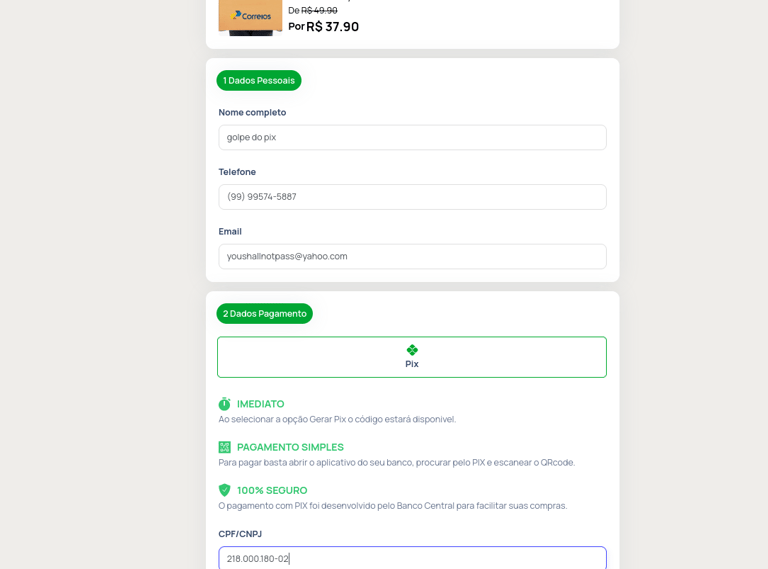

O ataque se inicia com o envio de e-mails fraudulentos, alegando que uma entrega dos Correios estava pendente por falta de regularização. Ao clicar no link, a vítima era redirecionada para uma página falsa, solicitando dados como:

- Nome completo

- CPF

- Telefone

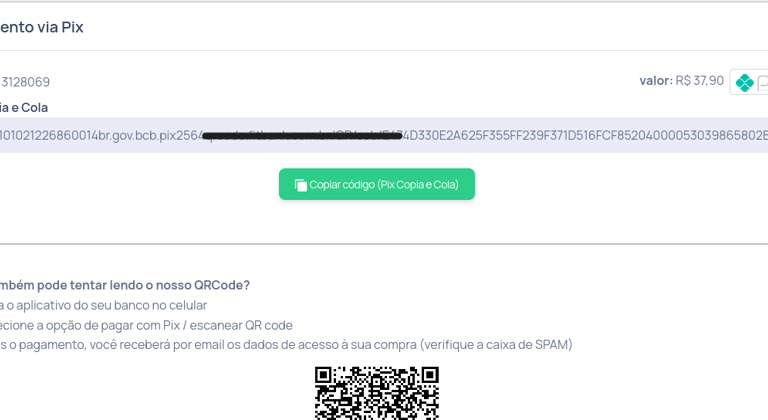

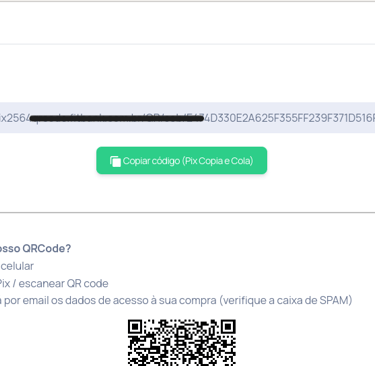

Em seguida, o usuário era direcionado para uma página de geração de código PIX — dessa vez, hospedada em um domínio legítimo de uma empresa intermediadora de pagamentos.

---

### 🔍 A Investigação Técnica

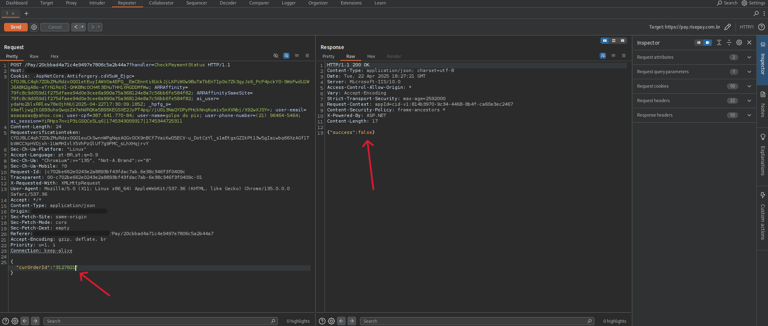

Analisando as requisições da página com o uso de ferramentas como o Burp Suite, nosso analista percebeu que o sistema utilizava *requisições POST* para validar o pagamento, com base apenas em um ID de transação numérico.

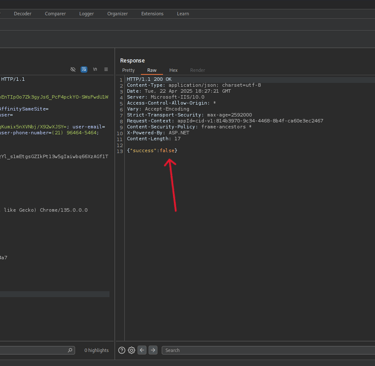

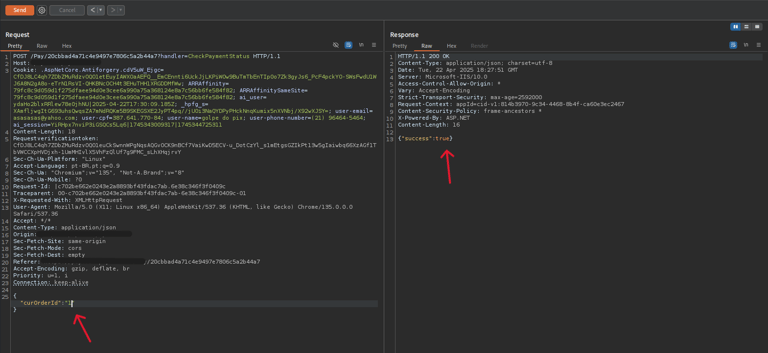

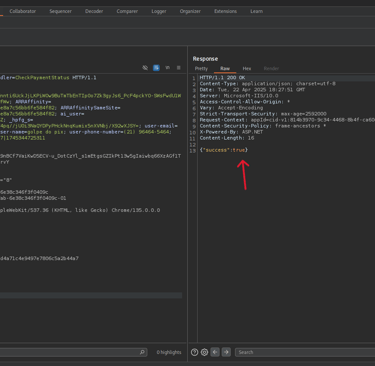

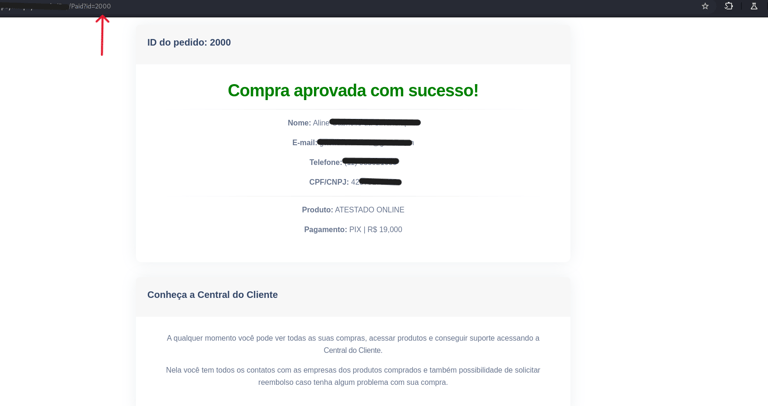

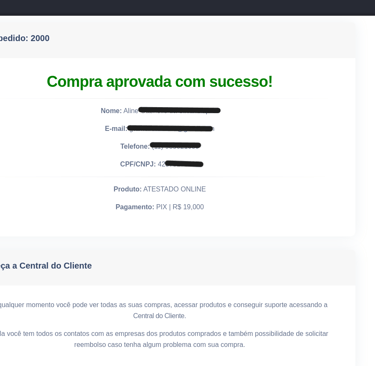

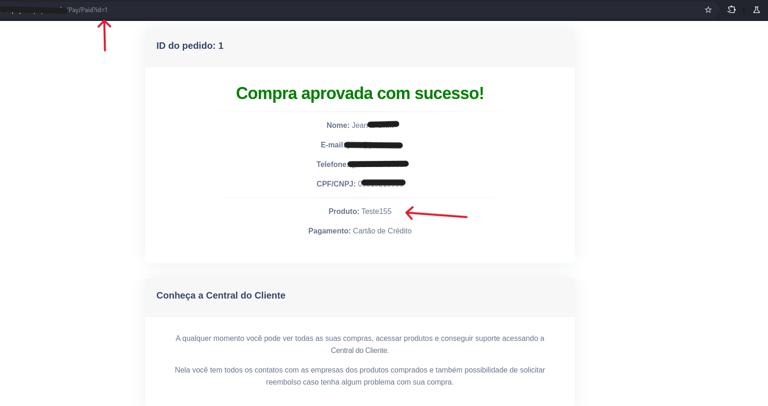

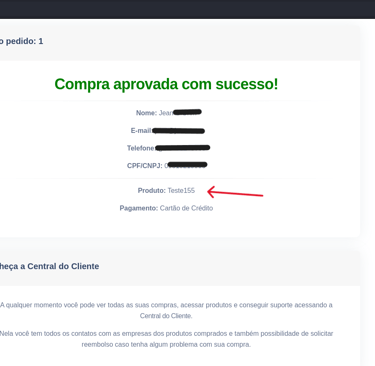

Ao alterar esse ID para um valor baixo (id=1), o sistema retornava "success:true" — ou seja, marcava a transação como paga mesmo sem o pagamento real ter sido efetuado.

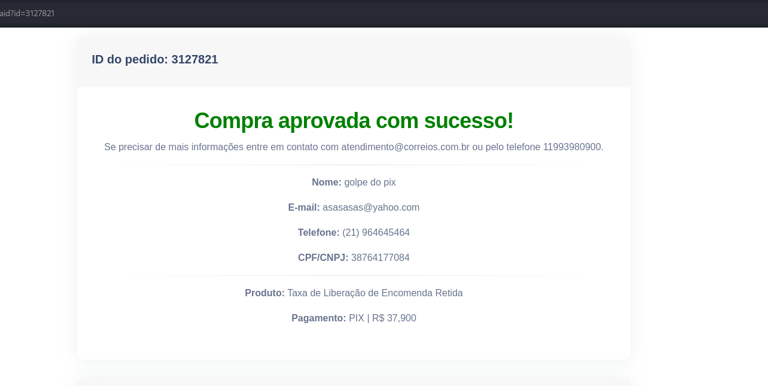

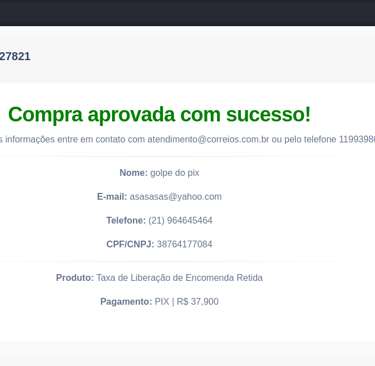

Além disso, ao manipular esse mesmo ID na URL de confirmação, foi possível acessar os dados de outras transações anteriores, evidenciando uma falha do tipo IDOR, na qual o sistema permite acesso direto a objetos sem checar autenticação ou autorização adequadamente.

---

### 🧨 Vulnerabilidades Encontradas

- Endpoint /Pay/Paid exposto sem autenticação/autorização

- Exposição de dados de terceiros ao alterar o parâmetro id

- Falha de segurança do tipo IDOR

- Violação direta da Lei Geral de Proteção de Dados (LGPD)

- Possibilidade de uso da estrutura para aplicar golpes em escala

---

### 🔎 Outras Descobertas

Durante a varredura, também foi encontrada uma instância de staging pública da plataforma, hospedada no Azure e indexada no Google — o que indica exposição de ambientes de desenvolvimento/teste sem proteção.

---

### 📣 Impacto Real

Pesquisas posteriores revelaram que a empresa é citada em diversas reclamações públicas, com relatos de golpes que utilizam sua plataforma como intermediadora de pagamentos. Até o momento, muitas vítimas afirmam *não ter recebido reembolso*.

---

### 💬 Conclusão

Esse caso mostra como uma falha técnica aparentemente simples pode ser explorada em fraudes complexas com grande alcance. A ausência de validações básicas em sistemas de pagamento pode expor usuários e comprometer a reputação de uma empresa inteira.

Na Black Lotus Security, seguimos monitorando, investigando e divulgando vulnerabilidades que representam riscos reais ao ecossistema digital — com foco em educar o público e melhorar a segurança das plataformas.

---

Precisa de ajuda com análise de fraude, teste de segurança ou resposta a incidentes?

Entre em contato com nosso time de especialistas.